北朝鮮の国家支援型ハッカーグループであるキムスキーは、主に韓国系の組織を標的としてさまざまな悪意のある攻撃を行っています。そんなキムスキーが少なくとも5年前から使用している「Gold Dragon」と呼ばれるマルウェアについて、「どうやってセキュリティ研究者のシステムにダウンロードされることなく攻撃対象にのみ到達するようになっているのか?」といった詳細を、ロシアのコンピュータセキュリティ会社・カスペルスキーがレポートにまとめて公開しています。

Kimsuky’s GoldDragon cluster and its C2 operations | Securelist

https://securelist.com/kimsukys-golddragon-cluster-and-its-c2-operations/107258/

Early in 2022, we detected activity from the #Kimsuky hacking group targeting entities in South Korea. In its latest attack, the #APT actor initiated the infection chain by sending a spear-phishing email containing a macro-embedded Word doc.

— Kaspersky (@kaspersky)

Know more ???? https://t.co/cS09EoOrET pic.twitter.com/Bz8lo1DgWx

How 'Kimsuky' hackers ensure their malware only reach valid targets

https://www.bleepingcomputer.com/news/security/how-kimsuky-hackers-ensure-their-malware-only-reach-valid-targets/

カスペルスキーによると、キムスキーの「Gold Dragon」は2022年の始めごろ、さまざまな韓国企業に対して新しい作戦を開始しており、そこでは無効なダウンロードリクエストをフィルタリングするための新しい手法が採用されていたとのこと。このGold Dragonの手法は非常に強力で、研究者が攻撃者のC2サーバーに正常に接続できた後でも、悪意のある動作をする部分となるペイロードを取得できない仕組みになっているそうです。

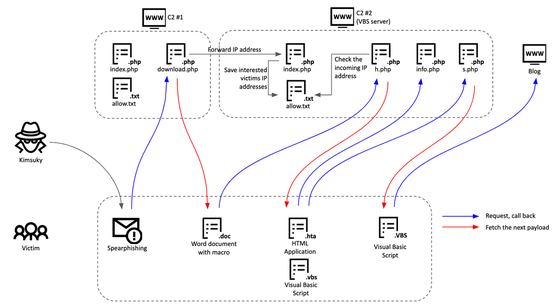

キムスキーの攻撃は、北朝鮮と韓国の政治家、外交官、大学教授、ジャーナリストに対し、マルウェアが埋め込まれたWord文書を含むフィッシングメールを送信します。最初に送られるメールには、第1段階の踏み台となるコンピュータであるC2サーバーに被害者を誘導するリンクが含まれており、このサーバーが「リンクにアクセスした人はターゲットかどうか」を判断するという仕組み。アクセスした人のメールアドレスがターゲットのものであれば、追加で悪意のあるドキュメントを送信し、アクセスした人がターゲットのリストにいない場合は、リンクの誘導先から無害なドキュメントのみが配信されます。

第1段階のC2サーバーでは、被害者のメールアドレス、OS(Windowsのみ有効)、最初のアクセスかどうかなどの情報が含まれるほか、被害者のIPアドレスはさらなるチェック項目として第2段階のC2サーバーに転送されます。この2段階のチェックを通過した場合に、被害者に対し悪意のあるマクロを含んだペイロードを取得させ、攻撃として実行します。最終的に、マルウェアはローカルなファイルリスト、ユーザーのキーストローク、保存されているブラウザのログイン資格情報などを盗むことができるとのこと。

カスペルスキーはマルウェア「Gold Dragon」の詳細について、「興味深いことに、このC2スクリプトは被害者のIPアドレスを用いてブログのアドレスを生成します。つまり、被害者ごとに専用の偽ブログを運営する形になっており、これによりマルウェアの露出を減らしています」と説明しています。

カスペルスキーは第2段階までのペイロードしか取得できなかったため、それがマルウェアの仕組みの最終段階なのか、それともさらなる被害者の判別手段が含まれているかは分からなかったとしています。

この記事のタイトルとURLをコピーする

・関連記事

北朝鮮のハッカーがGmailの中身を盗み見る巧妙な手口とは? - GIGAZINE

ロシアの老舗セキュリティ企業・カスペルスキーを「国家安全保障上の受け入れがたい脅威」に連邦通信委員会が認定 - GIGAZINE

Windowsイベントログを利用したファイルレスマルウェアの手法が観測される - GIGAZINE

北朝鮮のハッカーがGmailの中身を盗み見る巧妙な手口とは? - GIGAZINE

企業の公式ソフトウェアや更新アップデートに直接マルウェアを仕込む「サプライチェーン攻撃」の脅威は増加し続けている - GIGAZINE

・関連コンテンツ

からの記事と詳細 ( 北朝鮮のハッカーグループ・キムスキーのマルウェア「Gold Dragon」がターゲットのみを攻撃する巧妙な手口とは? - GIGAZINE(ギガジン) )

https://ift.tt/d9T6ZmG

No comments:

Post a Comment